Definition • 28. Mai 2025

Was ist Patch Management in der IT? Definition, bewährte Praktiken und Werkzeuge

Warum ist Patch Management entscheidend für die IT-Sicherheit? Definition, Prozesse, Risiken und empfohlene Software.

Tipp Prozess des Vorfallsmanagements, um Krisen in Chancen zur kontinuierlichen Verbesserung zu verwandeln Erfahren Sie, warum und wie Sie ein standardisiertes Verfahren zur Verwaltung von Vorfällen einführen können, und finden Sie eine Auswahl an Software, die Sie dabei unterstützen kann.

Tipp Warum muss in Ihrem Unternehmen (unbedingt) eine IT-Sicherheitspolitik eingeführt werden? Viren, Cyberangriffe, Hacking, Spionage, Datenverlust usw. Achten Sie angesichts dieser Bedrohungen darauf, dass Sie eine Richtlinie zur IT-Sicherheit einführen.

Definition Was ist ein Botnet? Alles verstehen, um seine Geräte vor einem Angriff zu schützen Ein Botnet kann Ihr Gerät in eine Waffe verwandeln, ohne dass Sie es merken. Erfahren Sie, wie sie funktionieren, wofür sie verwendet werden und wie Sie sich effektiv vor ihnen schützen können.

Definition • 28. Mai 2025

Was ist Patch Management in der IT? Definition, bewährte Praktiken und Werkzeuge

Warum ist Patch Management entscheidend für die IT-Sicherheit? Definition, Prozesse, Risiken und empfohlene Software.

Definition • 28. Mai 2025

Die 10 verschiedenen Arten von Cyberangriffen, die man im Jahr 2025 kennen sollte

Lernen Sie, die 10 häufigsten Arten von Computerangriffen im Jahr 2025 zu erkennen, und erfahren Sie, wie Sie Ihre Daten besser vor neuen Bedrohungen schützen können.

Software • 16. Mai 2025

Schützen Sie Ihre Daten mit Anti-Ransomware-Software: Unsere Top 10

Sehen Sie sich unsere Liste der besten Anti-Ransomware-Software des Jahres 2025 an. Schlüsselfunktionen, Preise, Vorteile - wir vergleichen alle Angebote.

Definition • 30. April 2025

Phishing-Angriffe entschlüsseln, damit Sie nicht mehr auf den Köder hereinfallen!

Erfahren Sie, was ein Phishing-Angriff ist, wie Sie ihn erkennen und welche Maßnahmen Sie ergreifen können, um Ihre persönlichen und geschäftlichen Daten wirksam zu schützen.

Definition • 30. April 2025

Whaling, oder wenn Hacker auf große Fische zielen

Erfahren Sie, was Whaling ist, eine gezielte Form des Phishing, die auf Führungskräfte abzielt, und lernen Sie, wie Sie es mithilfe praktischer Tipps und geeigneter Cybersicherheitstools erkennen können.

Definition • 29. April 2025

Der Computerwurm - eine Bedrohung, die kriecht... und schnell zuschlägt!

Wir haben einen umfassenden Leitfaden für Sie zusammengestellt, in dem Sie alles über Computerwürmer erfahren, die schnell kriechende und schnell zuschlagende Bedrohung!

Kaspersky Small Office Security ufvhb ju

Cybersicherheit

Antivirus

IT-Security

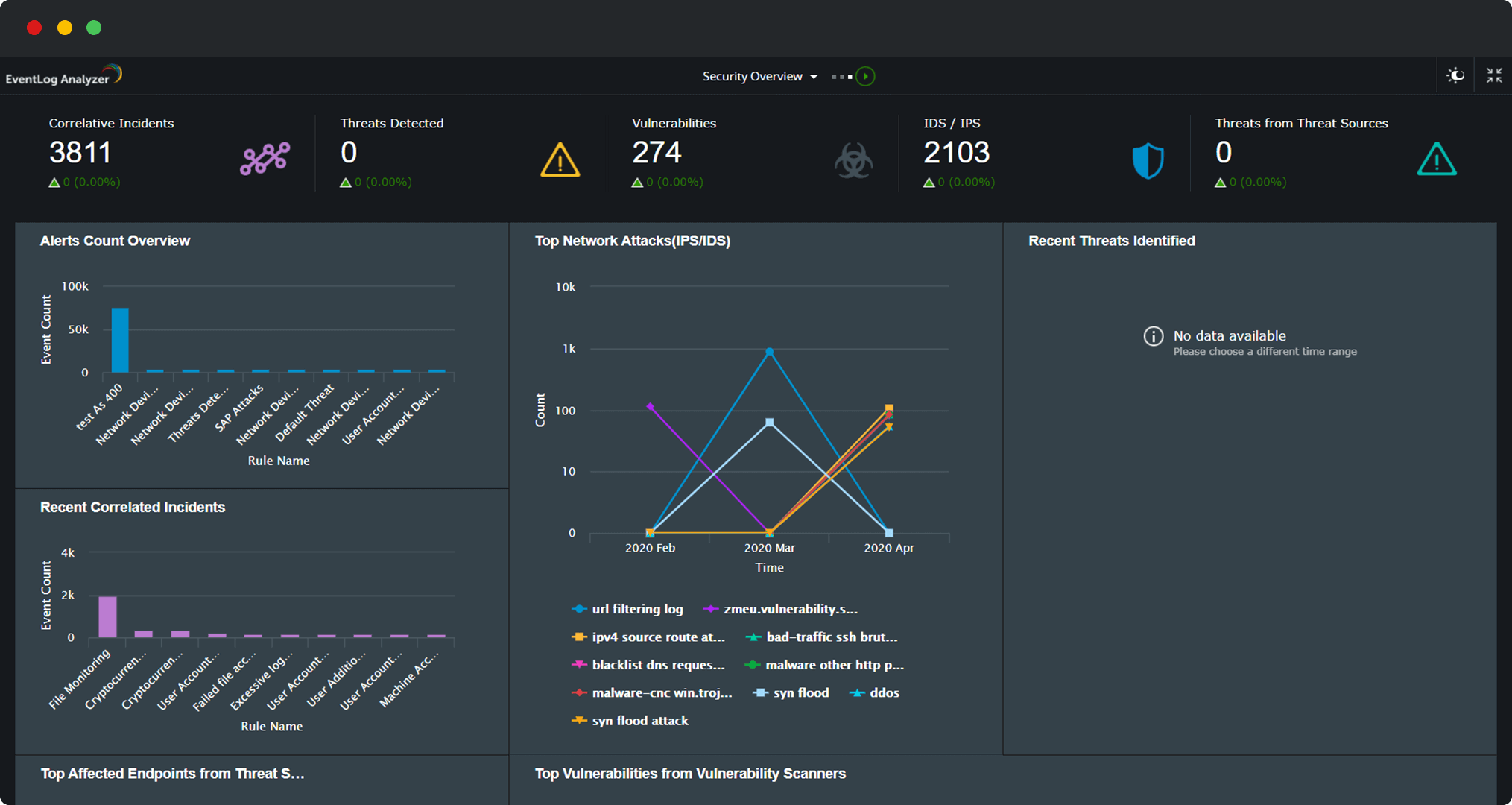

ManageEngine EventLog Analyzer

Log Management

Mehr erfahren über ManageEngine EventLog Analyzer

Mailinblack

Cybersicherheit

Mehr erfahren über Mailinblack

ManageEngine Endpoint Central

IT-Monitoring

Mehr erfahren über ManageEngine Endpoint Central

Merox

IT-Security

Mehr erfahren über Merox

iLock Security Services

IT-Security

Mehr erfahren über iLock Security Services

XyLoc Security Server

IT-Security

Mehr erfahren über XyLoc Security Server

inWebo

IT-Security

Mehr erfahren über inWebo

Splunk Enterprise Security

IT-Security

Mehr erfahren über Splunk Enterprise Security

DatAlert

IT-Security

Mehr erfahren über DatAlert

Data Classification

IT-Security

Mehr erfahren über Data Classification

Stormshield Endpoint security

IT-Security

Mehr erfahren über Stormshield Endpoint security

E MAIL SECURITY

IT-Security

Mehr erfahren über E MAIL SECURITY

Tipp • 28. April 2025

Zwischen bewährten Praktiken und Werkzeugen: Wie Sie die IT-Sicherheit Ihres Unternehmens gewährleisten können

Was sind die größten Risiken für die IT-Sicherheit Ihres Unternehmens? Dieser Artikel führt Sie durch die besten Praktiken, um Ihren Schutz zu gewährleisten, und die wichtigsten Tools, die Ihnen dabei helfen.

Definition • 25. April 2025

Magic Link, oder wie man Benutzererfahrung und Cybersicherheit vereint

Erfahren Sie, was ein Magic Link ist: eine einfache, schnelle und sichere Methode zur Authentifizierung ohne Passwörter. Vorteile, Funktionsweise, Anwendungsfälle... wir erklären Ihnen alles!

Tipp • 13. November 2024

Wie können Sie Ihr Unternehmen vor Kryptoviren schützen?

Cryptoviren sind bösartige Software. Sie treten immer häufiger auf und erfordern ein frühzeitiges Eingreifen, um den Schaden zu begrenzen.

Tipp • 29. Oktober 2024

Cyberkriminalität: Beispiele und Maßnahmen zum Schutz sensibler Projekte

Lionel Roux, CEO von Wimi, macht uns die Gefahren für die IT-Sicherheit bewusst und gibt uns ausgezeichnete Ratschläge, wie wir uns vor den Bedrohungen schützen können.

Definition • 29. Oktober 2024

Shadow IT - eine neue Bedrohung für die IT-Sicherheit von Unternehmen?

Was ist Schatten-IT, eine Praxis, die immer häufiger in Unternehmen anzutreffen ist? Zwischen Risiken, Chancen und Verbesserungsmöglichkeiten wird ein Überblick über die Schatten-IT gegeben.

Definition • 29. Oktober 2024

Wie können Sie die Authentifizierung Ihrer E-Mails mithilfe von DMARC sicherstellen?

5 Buchstaben für 2 Hauptanliegen: weniger Spam und bessere Zustellbarkeit Ihrer E-Mails. Authentifizieren Sie Ihre E-Mails, verbessern Sie Ihren Ruf und heben Sie sich von der Masse ab!

Definition • 29. Oktober 2024

Wörterbuchangriff: Was, wenn ein Passwortwörterbuch die Lösung ist?

Ein Passwortwörterbuch ist nicht nur für Hacker nützlich. Es dient auch Unternehmen dazu, die Stärke ihrer Passwörter gegen Wörterbuchangriffe zu überprüfen! Finden Sie heraus, wie.

Definition • 29. Oktober 2024

Was ist FGPP oder wie wendet man eine verfeinerte Passwortpolitik an?

Was ist eine FGPP oder verfeinerte Kennwortstrategie, der Rahmen des Active Directory? Was ist der Unterschied zu GPOs? Wie kann man sie umsetzen? Wir sagen Ihnen alles.

Das Wort vom Experten • 29. Oktober 2024

Verstehen Sie das Konzept der Cybersicherheit, um Ihr Unternehmen (besser) zu schützen

Unter den sensiblen Themen, die mit der Entwicklung der Digitalisierung in Unternehmen verbunden sind, gibt es eines, das mehr als andere beunruhigt: die Cybersicherheit. Erklärung.

Tipp • 3. März 2021

IT Sicherheit - ein Teilbereich der Informationssicherheit

Was versteht man unter IT Sicherheit und warum sie so wichtig ist? Unterschied zwischen IT Security, Cyber Security und Information Security verstehen.